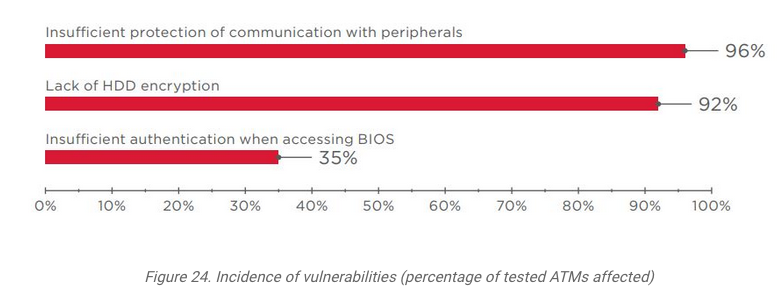

据外媒报道,由NCR、Diebold Nixdorf、GRGBanking生产和被银行使用的大部分ATM机被证实很容易被远程或本地潜在攻击者攻击,并且大部分的攻击所需时间不超过15分钟。来自Positive Technologies的分析显示,ATM机在从外围设备和网络安全不充足到系统/设备不当配置以及应用程序控制安全漏洞/配置错误等4种安全问题下极易受到影响。

据悉,在NCR、Diebold Nixdorf、GRGBanking制造的ATM机中约有85%都极易在潜在攻击者进入ATM网络15分钟后被攻破。

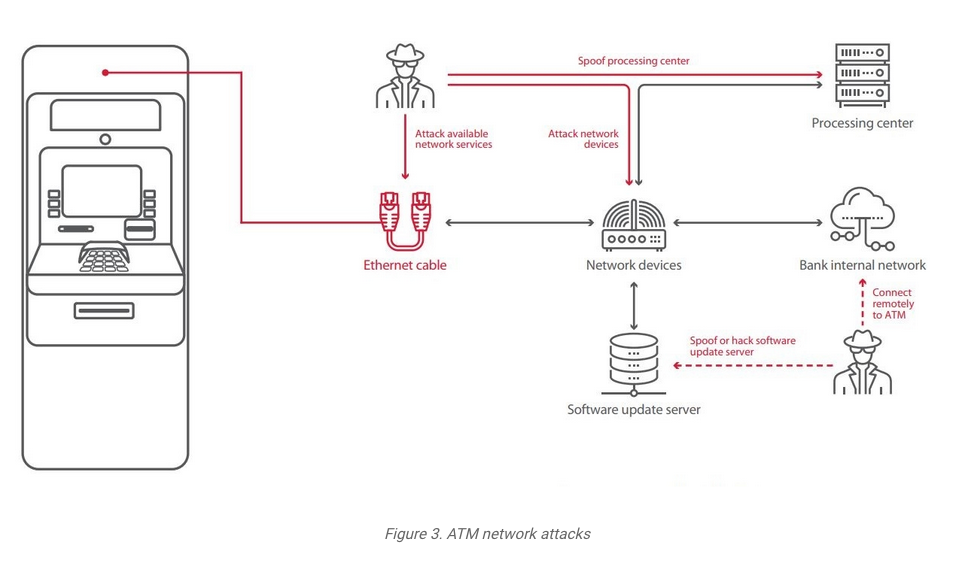

Positive Technologies公司表示,如果攻击者是银行或互联网供应商的雇员,他们可以通过远程发起攻击,而如果不是则需要攻击者亲自到场打开ATM机,拔掉以太网电缆并将恶意设备连接到调制解调器(或用这样的设备替换调制解调器)。

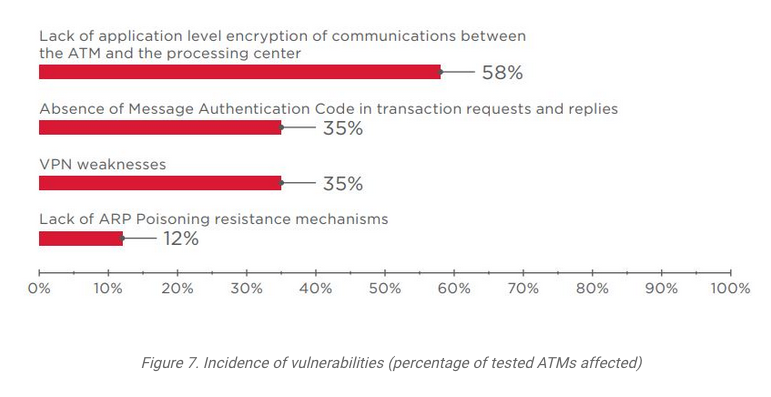

在进入ATM后,攻击者就可以使用针对ATM或运行在ATM上的服务的直接攻击或中间人攻击,之后他们就可以拦截和修改数据包以欺骗处理中心响应并控制被包围的设备。

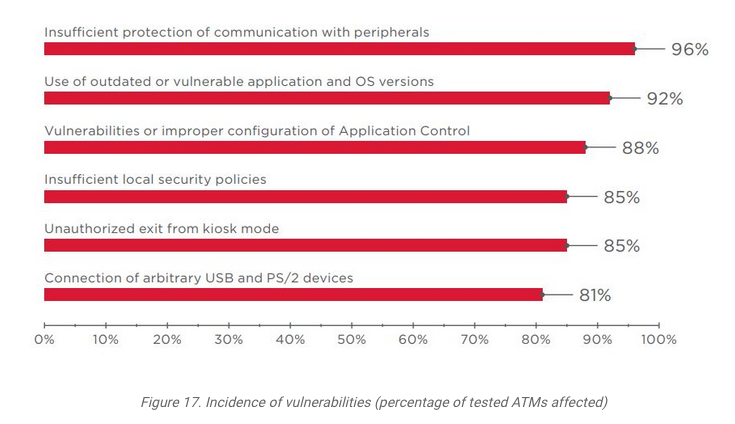

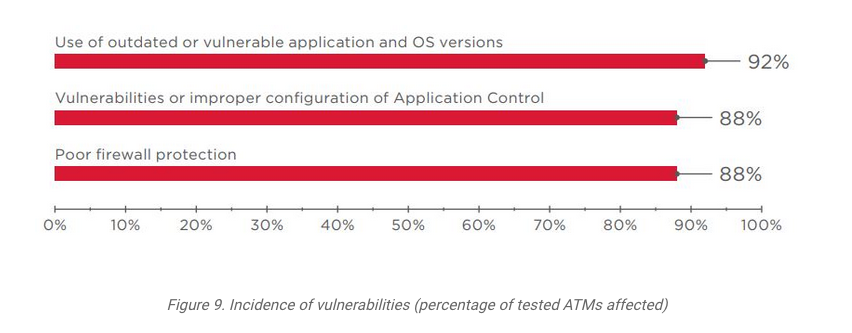

大多数接受测试的ATM机在与处理中心交换的信息中不具备充分的数据保护,虽然它们都带有防火墙保护,但不幸的是它们的防火墙保护配置都很差。

Positive Technologies指出,在许多情况下,外围设备安全性不足的原因是外围设备和ATM操作系统之间缺乏认证。因此,犯罪分子能够利用遭恶意软件感染的ATM机访问这些设备或直接将他们自己的设备连接到分发器或读卡器上,之后,犯罪分子就可以窃取现金或拦截银行卡数据。

自 cnbeta

更多阅读:

Positive Technologies:2018年全球受网络攻击用户达7.65亿

NCR:截止2014年1月全球94%的ATM运行Windows XP

Moneta Technology:墨西哥95%的ATM机仍运行XP

Bitcoin ATM Map:7张图综合数据显示比特币ATM机数量同比增长

Eurecom:研究发现嵌入式设备大多存在高危安全缺陷

ISE:研究显示医疗机构设备的信息安全性普遍缺失

Kroll Ontrack:72%的数据丢失均为硬件故障引起

Protection1:2016年美国无密码摄像头数据超6000台

Troy Hunt:绝大多数人都使用糟糕的密码

中消协:调查显示近80%用户遭遇过个人信息泄露

弗吉尼亚理工大学&Dashlane:研究表明大多数人创建的密码仍很糟糕

安全牛:2018年7月网络安全行业全景图

北京市海淀区检察院:2018年网络安全刑事司法保护白皮书

第三方JavaScript追踪器收用户数据 Facebook正调查

赛门铁克:2017年Q4全球“加密劫持”事件上涨8500%