栏目索引

相关内容

对朝鲜黑客朴镇赫的起诉书包含有源自FBI调查的有价值信息,可供公司企业防御类似的攻击。

2018年8月,美国司法部(DoJ)公布了对朝鲜间谍朴镇赫的起诉书,称其是索尼黑客事件和WannaCry勒索软件的背后黑手。这份170多页的文档由FBI洛杉矶办公室的 Nathan Shields 撰写,展示了FBI是如何运用一系列严谨的取证分析手段找出各种攻击的执行方法。

安全研究人员给朴镇赫所属的黑客组织取了很多花名,比如 Lazarus Group、APT37、Lab 110、Group 123、Hidden Cobra、Nickel Academy和Reaper。于是,从起诉书中首先可以看出:朝鲜是过去6年来全球多起黑客活动的中心。

当然,朝鲜政府肯定是要否认朴镇赫的存在的,这些网络罪行也肯定与朝鲜政府无关。政治上的事暂且不论,我们不妨看看FBI发现了什么,又有哪些经验教训是CISO和其他IT经理可以借鉴的。

FBI是怎么发现索尼事件背后黑客的

从法律角度阅读该起诉书没什么意义,不如看看文档中反映出来的朝鲜渗透美国网络的决心与毅力。

FBI成功跟踪了朴镇赫的数字踪迹。此人被派驻中国边境城市,明面上的身份是朝鲜政府为掩盖其军事黑客行动而设的幌子公司“朝鲜博览公司”的职员。在索尼黑客事件爆发前,他回到了朝鲜。

首先,FBI系统性地剖析了其使用的恶意软件,建立了3起索尼数据泄露事件和3个WannaCry版本的攻击时间线。

索尼事件中的恶意软件包含有1万个硬编码的主机名,显示出黑客潜伏在索尼网络中数月,进行了广泛深入的研究。该恶意软件还含有专门针对索尼网络中特定Unix/Linux系统的攻击代码。

首次攻击在2014年12月爆发,但黑客的侦察在2014年秋天就做好了。攻击正好在《刺杀金正恩》电影发行前爆发。这部电影是黑客发起攻击的动机之一。

攻击者使用了很多其他针对性元素,包括伪装成发自索尼员工Facebook账户的鱼叉式网络钓鱼邮件。这些钓鱼邮件都包含有带感染了恶意软件的附件。其他邮件被发往预定在圣诞节首映该影片的AMC院线员工。与索尼一样,这些邮件也都含有恶意附件,只不过没能成功渗透AMC的网络。

用来攻击索尼的同一批电子邮件和IP地址还被用于攻击某英国制片公司,因为这家公司当时在制作一部朝鲜相关的独立电视剧集。John Carlin 的《代码战争降临》一书生动详细地描述了索尼遭受的一系列攻击和其他民族国家网络恐怖分子的其他网络袭击活动。

2016年,同一批朝鲜黑客还入侵了SWIFT支付网络,盗取多家东南亚银行的资金。FBI称,这些黑客从2014年秋天开始就盯上了这几家银行。银行感染的后门程序通过自定义的二进制协议通信,走该协议的流量看起来很像TLS通信流量。这几家亚洲银行感染的恶意软件和索尼网络感染的恶意软件都含有一个安全删除函数,可以回溯到同一批朝鲜黑客身上。

朴镇赫及其同伙很忙:2017年用水坑攻击对多家波兰银行下手——侦察工作始于2016年秋。同一批电子邮件和Facebook账户,以及朝鲜IP地址,在入侵美国企业的攻击中也有现身,被入侵企业包括洛克希德马丁公司和多家韩国企业。Brambul和Destover也在朝鲜黑客创建的恶意软件之列。

俄罗斯网络安全公司Group-IB公布的研究分析结果佐证了FBI的发现。他们的报告是在2017年年中发布的,且同样将这些黑客活动关联到了一起。

最后,上述黑客事件中所用恶意软件的代码模块还出现在了WannaCry勒索软件里,比如IP和电子邮件地址等很能说明问题的关键因素。WannaCry其实有3个不同版本,但全都可以通过通用代码和共享的比特币钱包关联起来。

朝鲜的命令与控制基础设施触角广布

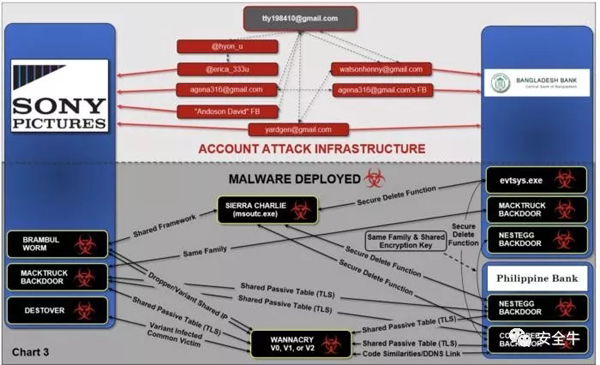

起诉书中呈现的朝鲜命令与控制(C&C)基础设施的分布之广令人震惊。C&C服务器散布在美国、南非、沙特阿拉伯、波兰和其他国家。电子邮件账户也是通过全球多个VPN和代理服务器访问,显示出他们防溯源工作做得十分缜密。攻击使用了多款后门和木马,通过大量Gmail账户和虚假Facebook账号发送。下图显示的就是朴镇赫所用的各种账户。

更令人难以置信的是,直到最近,朝鲜整个国家都只有约1000个公网IP地址和非常低的带宽连接可用。所以,2016年1月,一帮流氓黑客就对朝鲜ISP发起了DDoS攻击,作为索尼黑客事件的报复。

CISO和IT经理能从中学到的

起诉书中描述的朝鲜黑客活动给IT安全带来了5条经验教训。

1. 网络钓鱼意识培训很重要

#p#分页标题#e#AMC院线没有步索尼被黑后尘,是因为他们训练得更多,防御更好。意识培训是个长期持续的过程。黑客编制网络钓鱼邮件的技术不断精进,编出的邮件内容看起来像真的一样,还用内部信息、企业标志及邮件模板,还有几乎完全相像的域名和邮件地址来诱骗收件人点击。

很多供应商都提供意识培训项目,包括 Wombat Security、KnowBe4、MediaPro.com 和SANS研究所。此类项目的目标应是在一个连续的循环中评估、教育、强化和测量。此外,还应考虑如何激励用户,让培训不那么繁重乏味,提升培训的有效度。

2. 评估入侵检测系统

企业需要更好的早期预警入侵检测机制。朝鲜黑客在索尼和其他网络中逡巡了数月之久,摸清了该打击哪些服务器和冒充哪些雇员账户。如果公司入侵检测系统(IDS)无法检测入侵者,那就该更换其他解决方案了。

黑客攻克的每个目标都是精心挑选的,并做了详尽的研究以提升其网络钓鱼邮件和水坑的成功率。除了AMC院线,他们在渗透其他公司网络和长期内部探索拣选正确目标上都极其成功。

3. 强化网络分隔

作为IDS的补充,公司网络分隔也应加固。索尼的网络就没划分好,黑客可以很容易地在其中横向移动。应将数据隔离在各自恰当的地方。

4. 审计访问控制

是时候审计公司网络控制了。检查哪些雇员拥有管理员权限,了解这些权限是否过于宽泛。

5. 执行红队演练

进行红队演练以发现弱点。完整报告包含红队可用于确定公司网络可被索尼黑客所用同种战术攻克的细节。理想状态下,在上述几个关键问题都解决了之后再进行红队演练。

John Carlin 的《代码战争降临》地址:

https://www.amazon.com/Dawn-Code-War-Americas-Against/dp/1541773837

Group-IB报告地址:

https://www.prnewswire.com/news-releases/group-ib-reports-north-korean-hackers-attack-global-banks-for-money-and-data-theft-300465491.html

【本文是51CTO专栏作者“”李少鹏“”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】

戳这里,看该作者更多好文

【编辑推荐】

黑客组织从28个国家盗取印度Cosmos银行1350万美元

汽车、冰箱、传真机……令人意外的7个黑客藏身地

大多数数据泄露事故的罪魁祸首是人为失误,而不是黑客攻击

Facebook又被黑客耍了,这次有近1亿用户受影响

Facebook遭黑客攻击,5千万用户数据面临风险